Использование туннеля VPN сейчас предоставляет сильную защиту как и против бытовых «проблем», вроде региональной интернет-цензуры или любопытного «носа» государственных органов, так и серьёзных угроз вроде корпоративного шпионажа, и, реже, перехвата трафика при помощи государственных же «фильтров».

Интернет-ресурс «Может, вам повезет?», тем не менее, выступает против крайне популярного подхода по популяризации VPN, который заключается в публикации списков и прочих рекомендаций конкретных VPN-провайдеров. Не только потому, что современное российское законодательство трактует такие «советы» как прямую рекламу VPN, но и потому, что подобные списки работают в обе «стороны» — российские надзорные ведомства не менее активно берут эти рекомендации в «работу».

Гораздо более совершенным подходом является продвижение инструкций по созданию собственных VPN-серверов — подобные решения не только работают несравнимо дольше, но и практически полностью избавляют автора от нужды постоянного обновления «списков». Как и в случае с созданием собственного мессенджера, за последний десяток лет «расплодилось» множество решений, которые упрощают настройку подобного сервера до «смехотворной» сложности.

I. Выбор сервера

Данное руководство не имеет привязки к географическому местоположению сервера. То есть, вы можете использовать его, в том числе, для подключения к интернету через вашу домашнюю сеть. Мы же рассмотрим вариант, когда сервер располагается в далеком «заморском» государстве.

Как и прежде, интернет-ресурс «Может, вам повезет?» крайне не рекомендует пользоваться российскими хостинг-провайдерами. В том числе и потому, что весь их трафик обязан проходить через российские «фильтры» ТСПУ.

Из зарубежных «Может, вам повезет?» может порекомендовать хостинг-провайдера 1984.hosting.

Касательно параметров:

- ОС: Debian Bookworm (12) или Trixie (13)

- RAM: 1 GB

- CPU: 1 vCPU

Принципиальной разницы между Bookworm и Trixie нет, но предпочительно выбирать именно Trixie ввиду того, что это текущая стабильная версия дистрибутива Debian.

II. Конфигурация

Как решение VPN мы будем использовать Outline. Стоит заметить, что это не VPN в «классическом» смысле, а «закос» под него на базе Shadowsocks. Он проще в конфигурации чем «традиционные» VPN вроде OpenVPN и WireGuard, но имеет кратно превосходящую их устойчивость к блокировкам.

Подключитесь к своему серверу по протоколу Secure Shell:

ssh root@{IP cервера}При первом подключении ваш клиент Secure Shell покажет криптографический отпечаток сервера. Настоятельно рекомендуется провести «сверку показаний» с отпечатком ключа сервера, который показывает ваш хостинг-провайдер. После успешного подключения обновите cистемные пакеты & кэш пакетного менеджера apt:

apt update && apt upgradeДля установки сервера Outline нам потребуется Docker. Получите ключ GPG его репозитория:

curl -fsSL https://download.docker.com/linux/debian/gpg -o /etc/apt/keyrings/docker.ascЗадайте правильные права доступа:

chmod a+r /etc/apt/keyrings/docker.ascДобавьте репозиторий Docker в sources.list пакетного менеджера apt:

tee /etc/apt/sources.list.d/docker.sources <<EOF

Types: deb

URIs: https://download.docker.com/linux/debian

Suites: $(. /etc/os-release && echo "$VERSION_CODENAME")

Components: stable

Signed-By: /etc/apt/keyrings/docker.asc

EOFУстановите сам Docker и его зависимости:

apt update && apt install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-pluginДля дальнейшей конфигурации сервера вам потребуется программа Outline Manager. Кроме первичной настройки она также используется для создания и управления пользовательскими ключами. На случай, если вы не можете «достучаться» до сайта Outline, вы можете скачать Outline Manager непосредственно с зеркала интернет-ресурса «Может, вам повезет?»:

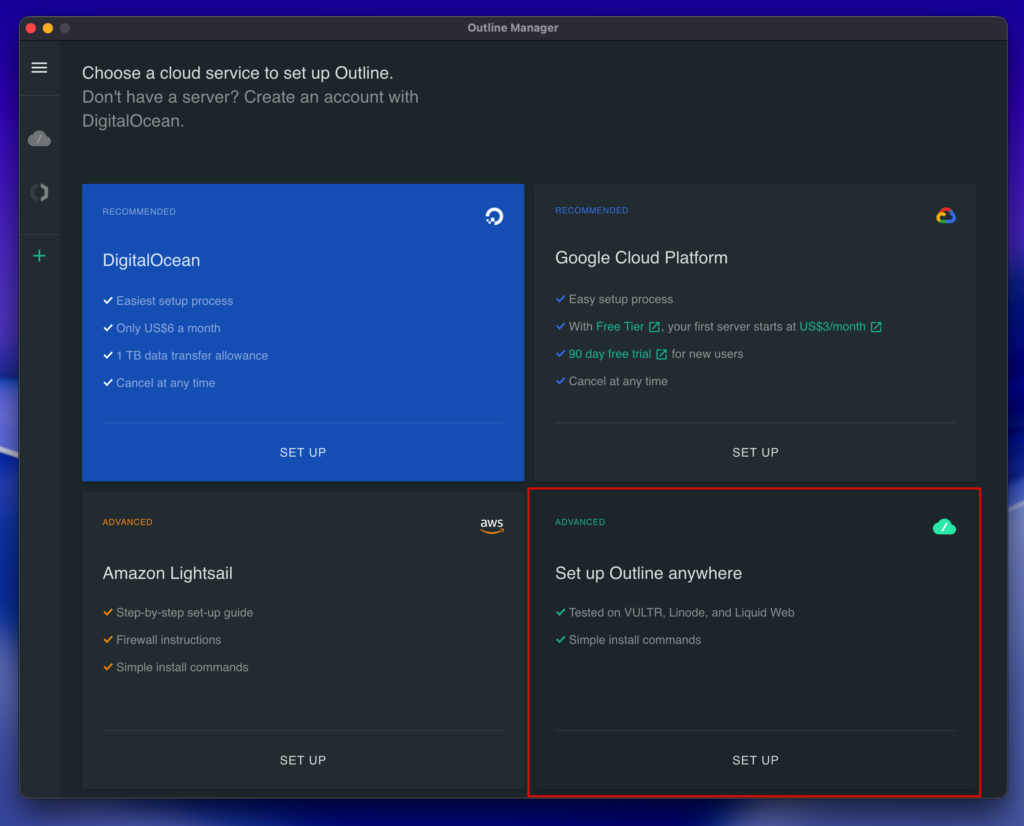

При первом запуске вам предложат выбрать хостинг-провайдера. Выбирайте четвертый вариант, он же «свой».

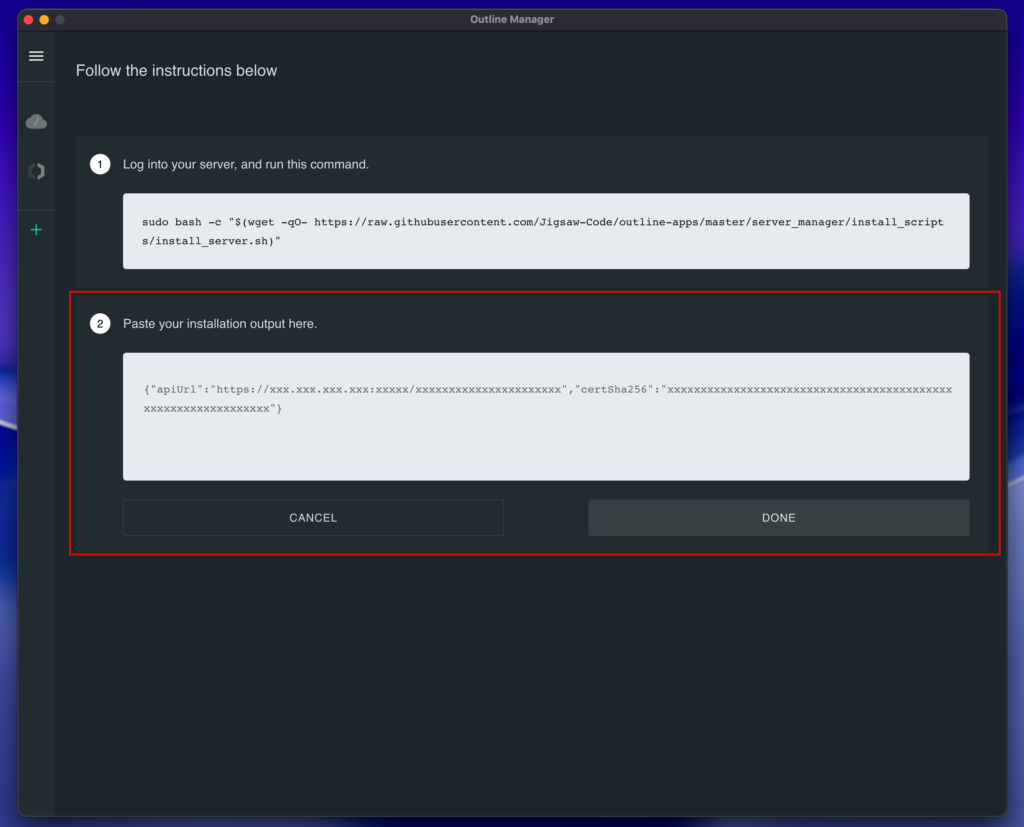

Далее вам покажут команду, которую необходимо выполнить на вашем сервере для установки контейнера Docker с сервером Outline в систему. После ее завершения вам покажут ярко-зеленую строчку, которую нужно вставить в Outline Manager:

На этом настройка сервера завершена. Далее вы сможете создать необходимое количество ключей для последующего использования в клиентах Outline.

III. Клиенты

Официальные приложения Outline доступны на следующих платформах:

Можно пользоваться любым другим клиентом с поддержкой Shadowsocks.